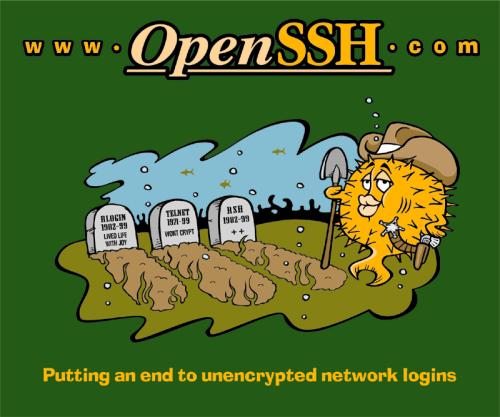

@caylakpenguen ile devam ediyoruz. @caylakpenguen bu defa da SSH Bağlantılarında şifre girme gereksinimini ortadan kaldırma konusuna eğilmiş. Konuyu kendi blogunda değerlendirmiş, ben de buraya aktarıyorum. @caylakpenguen şöyle yazıyor: “SSH kullanarak bir UNIX bilgisayara bağlanmak istediğinizde normal olarak:

@caylakpenguen ile devam ediyoruz. @caylakpenguen bu defa da SSH Bağlantılarında şifre girme gereksinimini ortadan kaldırma konusuna eğilmiş. Konuyu kendi blogunda değerlendirmiş, ben de buraya aktarıyorum. @caylakpenguen şöyle yazıyor: “SSH kullanarak bir UNIX bilgisayara bağlanmak istediğinizde normal olarak:

ssh -l uid uzak.makine.edu.tr

komutunu kullanırsınız. Eğer iki taraftaki bilgisayarda da SSH/SSHD yüklü ise, “uid” kullanıcısının şifresini girmeniz istenir. Eğer “yakin.makine.edu.tr” isimli makineden “uzak.makine.edu.tr” isimli bilgisayara SSH ile sık sık bağlanıyorsanız ya da “scp” ile sık sık dosya/dizin kopyalıyorsanız, ikide bir şifre girmek yorucu olmaktadır. Eğer bu işleri şifre girmeden yapmak isterseniz asağıdaki adımları izlemeniz yeterlidir:

1. “yakın” isimli bilgisayarda (UNIX elbette)

ssh-keygen -t rsa

komutunu çalıştırın. Sorulan tüm sorulara “Enter” ile yanıt verin. Bir ara “Pass phrase” girmeniz istenecektir; bunu da boş geçin.

2. Komut çalıştığında kişisel dizininizin altındaki “.ssh” dizini altında iki tane dosya oluşacaktır.

~/.ssh/id_rsa ve

~/.ssh/id_rsa.pub

id_rsa dosyası sizin özel anahtarınızı (private key) içermektedir. Bu dosyayı kimsenin görmemesi gerekir. id_rsa.pub dosyası ise açık anahtarınızı (public key) içermektedir. Hiç bir gizliliği yoktur. Özel anahtarınızı korumak için .ssh dizininin erişim maskesinin 700 olması gerekir. Bundan emin olmak için:

chmod 700 ~/.ssh

komutunu kullanabilirsiniz. Eğer bu işleri “root” kullanıcısı için yapıyorsanız, .ssh dizininin erişim maskesi 600 olmalıdır. Yani;

chmod 600 ~root/.ssh

3. Şimdi id_rsa_pub dosyasını “uzak” bilgisayarda, o bilgisayardaki kullanıcının .ssh dizinde yer alan ~/.ssh/authorized_keys dosyasının sonuna eklemek gerekiyor. Bunun için:

scp ~/.ssh/id_rsa.pub [email protected]:/tmp

komutunu kullanabilirsiniz. Sonra uzak makineye son kez şifre girerek ssh ile bağlanın ve

cat /tmp/id_rsa.pub >> ~/.ssh/authorized_keys

komutu ile açık anahtarınızı authorized_keys dosyasının sonuna ekleyin. Eğer bu işi ilk kez yapıyorsanız, uzak makinesinde ~/.ssh/authorized_keys dosyasını bulamayacaksınız. Zarar yok, cat komutuyla böylece yaratılmış oldu. ~/.ssh/authorized_keys dosyasının erişim maskesi 644 olmalıdır. Emin olmak için;

chmod 644 ~/.ssh/authorized_keys

komutunu kullanabilirsiniz.

4. Evet! Tamamdır. Şimdi “yakin” isimli makineye geri dönüp “ssh -l uid uzak.makine.edu.tr” komutuyla bağlanmayı deneyin. Artık şifre girmenize gerek olmadığını göreceksiniz. “yakin”dan “uzak”a scp ile dosya kopyalarken de şifre girmeniz gerekmeyecektir. Bu sekilde yapılmış ayarlar, özellikle program içinden yapılan bilgisayarlar arası kopyalamalarda (yedekleme scriptleri gibi) çok işinize yarayacaktır.

5. SSH ve kopyalama işlerini ters yönde de yapıyorsanız (“uzak”tan “yakin”a) yukarıdaki işlemlerin tamamını ters yönde tekrarlamalısınız. Yani, “uzak” makinesinde “ssh-keygen” komutunu çalıştır vs. vs.

6. Umarım işinize yarar…”

Değerli dostum caylakpenguen, kendi blogunda yukarıdaki başlıkla bir yazı yayımlamış. Bu, son derece yararlı yazıyı buraya aktarmaktan kendimi alamadım. @caylakpenguen’e bu çok hoş

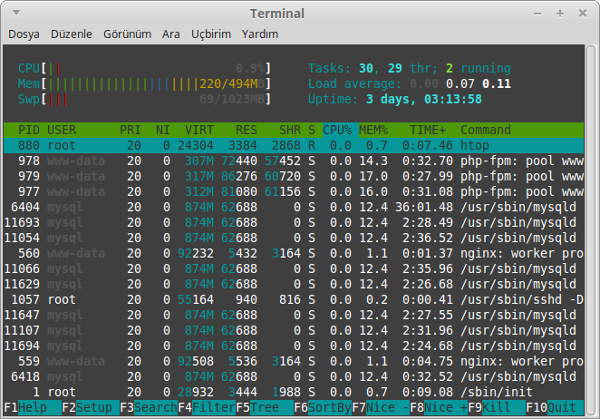

Değerli dostum caylakpenguen, kendi blogunda yukarıdaki başlıkla bir yazı yayımlamış. Bu, son derece yararlı yazıyı buraya aktarmaktan kendimi alamadım. @caylakpenguen’e bu çok hoş  Bu hafta, getGNU’nun taşınmasıyla geçti. Önceden Godaddy üzerinden yayın yapan sitemizi, DigitalOcean üzerinde bir

Bu hafta, getGNU’nun taşınmasıyla geçti. Önceden Godaddy üzerinden yayın yapan sitemizi, DigitalOcean üzerinde bir