IP ağları üzerinde gerçek zamanlı trafik analizi ve paket loglaması yapabilen; yazılım protokol analizi, içerik tarama / eşleme yapabildiği gibi, arabellek taşması, port taraması, CGI saldırısı, işletim sistemi parmakizi denemesi gibi pek çok saldırı ve zararlı / şüpheli yazılım çeşidini tespit edebilen Snort‘un 3.10.2.0 sürümü, GitHub üzerinden, Priyanka Gurudev tarafından duyuruldu. Libdaq 3.0.24 ve LibML v2.0.0 bağımlılıklarıyla gelen yeni sürümde, yapılandırılabilir orta akış servis keşfi yapıldığı, SSL yerine QUIC istemci appid’inin tercih edildiği ifade ediliyor. bootp seçeneği ayrıştırmasında sınır dışı okumanın önlendiği belirtilirken, dump_flows komutunun akış durumunu ikili biçimde dökecek şekilde yeniden düzenlendiği söyleniyor. Snort 3.10.2.0 hakkında bilgi edinmek için GitHub sürümler sayfasını incelemek mümkün. Snort; performans, basitlik ve esnekliğe dayalıdır. Ayrıca modüler eklenti mimarisini kullanan tespit motoru da vardır. Gerçek zamanlı alarm mekanizması bulunan Snort; Windows istemcilerine WinPopup pencereleri çıkarabilir, Linux türevlerinde alarm mekanizmalarını syslog’a dahil edebilir ya da özelleştirilmiş günlük dosyasında alarmlarını biriktirebilir.

IP ağları üzerinde gerçek zamanlı trafik analizi ve paket loglaması yapabilen; yazılım protokol analizi, içerik tarama / eşleme yapabildiği gibi, arabellek taşması, port taraması, CGI saldırısı, işletim sistemi parmakizi denemesi gibi pek çok saldırı ve zararlı / şüpheli yazılım çeşidini tespit edebilen Snort‘un 3.10.2.0 sürümü, GitHub üzerinden, Priyanka Gurudev tarafından duyuruldu. Libdaq 3.0.24 ve LibML v2.0.0 bağımlılıklarıyla gelen yeni sürümde, yapılandırılabilir orta akış servis keşfi yapıldığı, SSL yerine QUIC istemci appid’inin tercih edildiği ifade ediliyor. bootp seçeneği ayrıştırmasında sınır dışı okumanın önlendiği belirtilirken, dump_flows komutunun akış durumunu ikili biçimde dökecek şekilde yeniden düzenlendiği söyleniyor. Snort 3.10.2.0 hakkında bilgi edinmek için GitHub sürümler sayfasını incelemek mümkün. Snort; performans, basitlik ve esnekliğe dayalıdır. Ayrıca modüler eklenti mimarisini kullanan tespit motoru da vardır. Gerçek zamanlı alarm mekanizması bulunan Snort; Windows istemcilerine WinPopup pencereleri çıkarabilir, Linux türevlerinde alarm mekanizmalarını syslog’a dahil edebilir ya da özelleştirilmiş günlük dosyasında alarmlarını biriktirebilir.

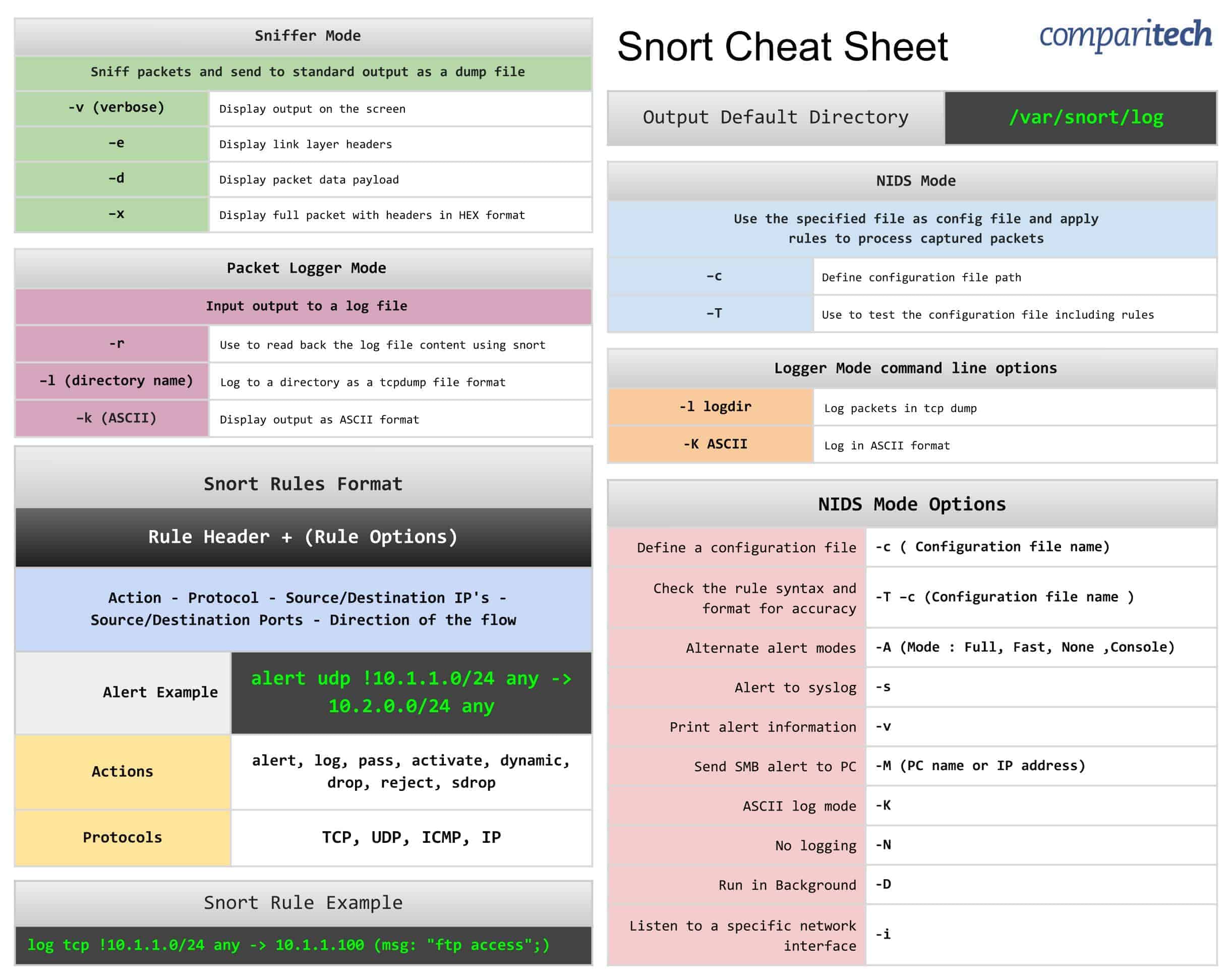

Tim Keary’in hazırladığı Snort Cheat Sheet başlıklı sayfayı incelemenizi öneririm. Yazarın hazırladığı tabloya, aşağıdaki resme tıklayarak da erişebilirsiniz.

Aynı tablonun .pdf formatında olanına ise buradan ulaşabilirsiniz.